Linux máme nainstalován, co zabezpečení? | Kapitola 3

Seznam kapitol

Právě jsme nainstalovali nový Linux. Podíváme, co je po instalaci vhodné zkontrolovat a co a jak nastavit v oblasti bezpečnosti.

Pokud používáme Linux pouze jako klienta, u něhož nenaslouchá žádná služba vnějšímu provozu, firewall nepotřebujeme nikdy. Pokud ovšem máme aktivní službu naslouchající vnějšímu provozu, tak je situace jiná. Mohou nastat dvě situace:

- Počítač je stabilně v jedné důvěryhodné síti za routerem, který je aktualizovaný. S přenášením se nepočítá. Potom firewall nepotřebujeme. Potřebu ochrany pro vnější komunikaci řešíme na routeru. Router ovšem musí být důvěryhodný a aktualizovaný.

- Počítač mění místo připojení. Tady platí, že pokud některé místo připojení nemáme pod kontrolou, tak se firewall hodí. V Linuxu se pro firewall používá Iptables, nebo jeho novější varianta Nftables. než ale začnete hledat postup konfigurace těchto firewallů, zastavte. Nastavení se dnes provádí pomocí nástaveb. nejčastěji se setkáte s touto dvojicí. V následujících případech platí,že nastavení provádíme pod uživatelem Root.

Než začneme nastavovat, tak se podíváme, zda máme firewall aktivní. Použijeme příkaz:

root@tomkHome:/home/tom# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

root@tomkHome:/home/tom#

Vše je povoleno firewall nemáme aktivní.

Před dalším nastavováním si upřesníme, co je potřeba nastavit. Zakážeme veškerý příchozí provoz nevyvolaný zevnitř a povolíme veškerý odchozí provoz. Pokud provozujeme síťové služby, povolíme pro ně příchozí provoz. Síťové služby můžeme provozovat i na pracovní stanici.

Dále se krátce podíváme na výše zmíněné nástavby.

Firewallid

Toto řešení bývá výchozí v distribucích založených na balíčcích RPM. Ovšem dá se nainstalovat do většiny distribucí. Pokud chceme nainstalovat, vyhledáme balíček firewallid. Před samotnou instalací si ověřte, zda zde již není aktivní jiný firewall a přinejmenším ho deaktivujte.

Tento firewall pracuje v takzvaných zónách. Do zón se přiřazují jednotlivé intefaces. Pokud interfaces přesuneme do jiné zóny, můžeme takto měnit předpřipravenou konfiguraci. Výchozí zóna je zóna public,

Příkazy, jak zjistíme naše nadefinované zóny, a zóny aktivní:

firewall-cmd --get-zones

firewall-cmd --get-active-zonesPokud interface přesunout, použijeme příkaz

nmcli connection modify interni connection.zone home Jak v zóně budeme zpravovat služby?

firewall-cmd --permanent --zone=public --add-service=ssh

firewall-cmd --permanent --zone=public --remove-service=sshMísto, Předdefinované služby můžeme použít i přímo port. Potom tedy bude příkaz vypadat takto.

firewall-cmd --permanent --zone=home --add-port=22/tcpPro podrobnou konfiguraci existují takzvaná rich-rule. Pokud tedy budeme chtít povolit port 22 pro zonu home pouze ve vnitřní síti příkaz by mohl vypadat takto. Nezapomeňte údaje upravit podle vlastní potřeby:

|

Pokud někomu nevyhovuje ovládání příkazovým řádkem, existuje možnost grafické nástavby. Získáme jí nainstalováním balíčku firewall-config. Ovládání je jednoduché. Dávejte si jen pozor na to, že základní nastavení po spuštění je běhové, po restartu se změny ztratí. Pokud chceme dělat trvalé úpravy, přepneme na nastavení permanent.

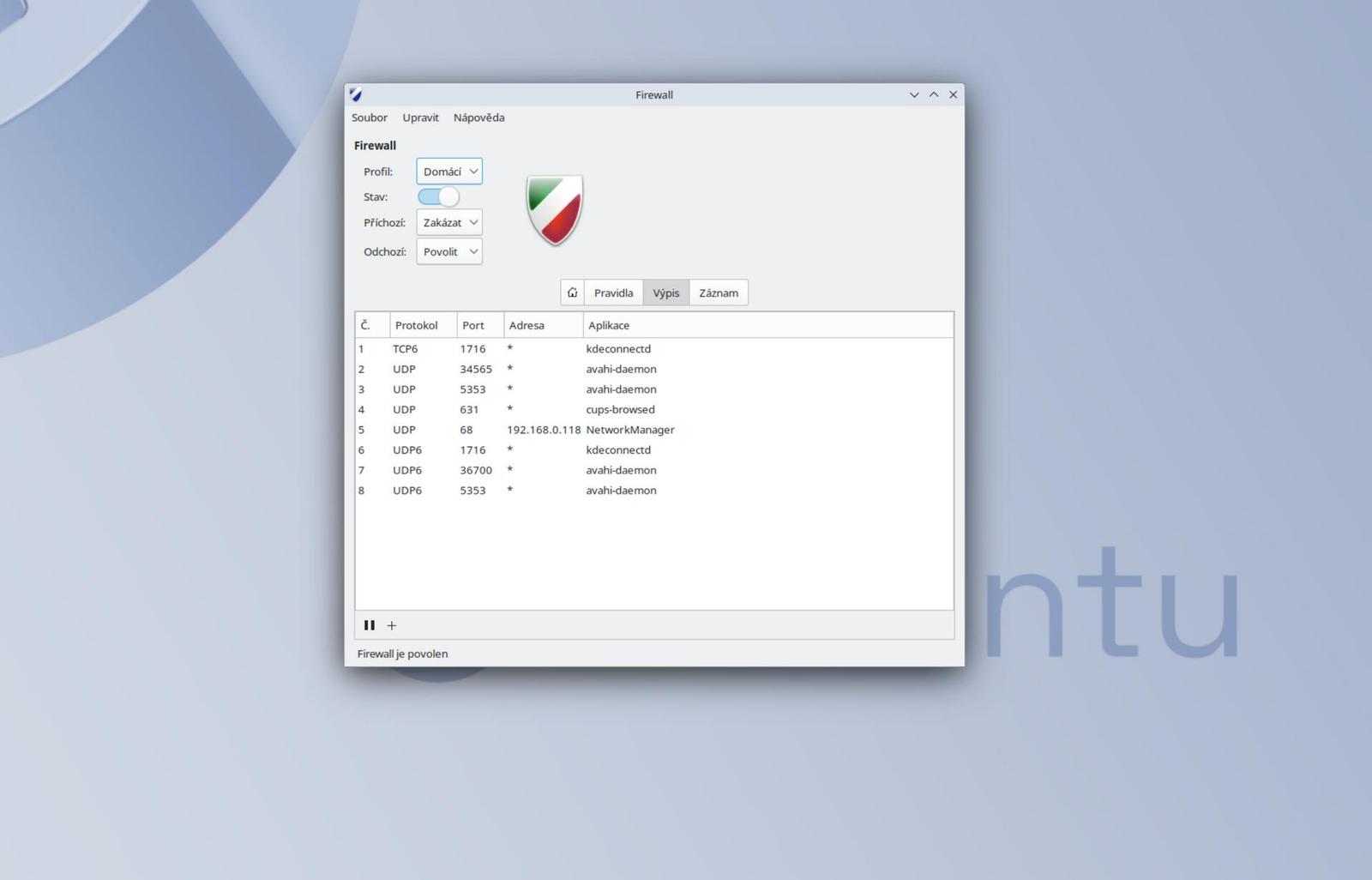

Uncomplicated Firewall

Firewall, který je standardně nainstalován v distribucích založených na Ubuntu, ovšem dá se nainstalovat i do mnoha dalších.

Oproti předchozímu je jednodušší. Jeho možnosti jsou stále velmi dobré. Pokud ho chceme nainstalovat, najdeme balíček ufw. nyní se podíváme, jak nastavíme základní konfiguraci pro povolení odchozího a zákaz příchozího provozu. Budou to tyto příkazy:

ufw default deny incoming

ufw default allow outgoingJak povolit požadované služby? Pomocí následujícího příkazu, který můžete nasměrovat na službu, i konkrétní port. Zde příklad pro webové služby.

ufw allow http

ufw allow 80Pokud chceme povolení omezit na určitou adresu, použijeme k příkazům výše ještě tento dovětek:

ufw allow from 192.168.0.0/24 to any port 22Jak zakázat povolenou službu? Použijeme tento postup. Nejdříve si zobrazíme list povolených služeb příkazem. Potom smažeme použitím čísla z předchozího výpisu.

ufw status numbered

ufw delete 3Pokud nevyhovuje ovládání v příkazové řádce, existuje i grafická nástavba. Pro zprovoznění nainstalujeme balíček gufv

Toto je pouze nástřel ovládání firewallu v příkazové řádce. Znovu zvažte, zda firewall nutně na svém desktopu potřebujete. Osobně jsem spíše příznivcem vypnutí aktuálně nepoužívaných služeb, pokud se připojuji přes sít, které nedůvěřuji.