Windows Vista - Co v sobě ukrývají? | Kapitola 4

Seznam kapitol

Microsoft v červnu vypustil v rámci CTP do světa druhou betaverzi připravovaného systému Windows Vista. Všichni dobře víme, že Windows Vista, dříve známé pod codename Longhorn, nabírají stále větší zpoždění. Proto se postupně podíváme na to, co se ve Windows Vista chystá nového a je-li zde pádný důvod, proč na nový operační systém čekat a přežívat na operačních systémech typu Windows 98/ME/2000. Dnes se zaměříme spíše na technickou stránku věci a podíváme se na technologie, na kterých jsou nové Windows Vista postaveny.

Kdykoli Microsoft mluví o Windows Vista, používá ve velkém slovo bezpečnost. Oproti Windows XP mají být Windows Vista mnohem lépe zabezpečeny. Je tedy na čase si o technologiích, které se starají o bezpečnost Windows Vista říci více.

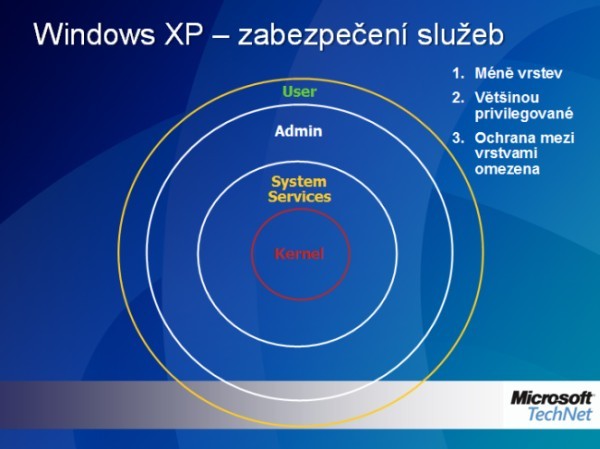

Znáte to asi každý - když chcete bez omezení pracovat ve Windows XP, musíte mít účet s administrátorskými právy. Díky tomu mohou nejen aplikace (často nepřízpůsobené Windows XP), ale také vy pracovat zcela neomezeně a pro běžné úkony, jako například surfování na internetu tak využíváte vyšších práv než je třeba. Systém je pak lehce napadnutelný, protože např. ActiveX prvek zabudovaný do webové stránky má v podstatě neomezený přístup k celému systému.

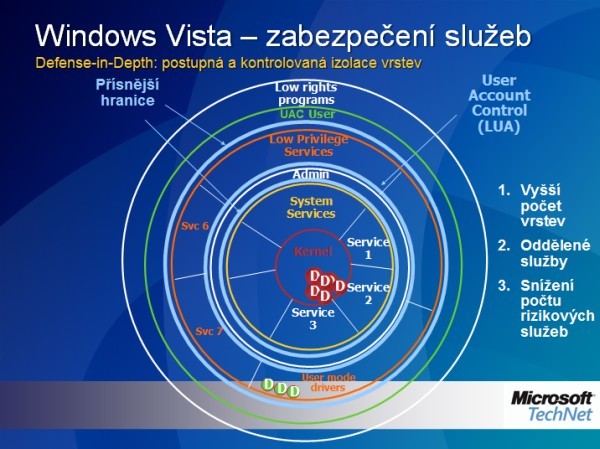

Koncepce uživatelských práv ve Windows XP je poměrně jednoduchá, existuje jen malý počet vrstev, které se liší přidělenými právy. V rámci Windows Vista se počet vrstev rapidně zvedl, nejdůležitější je vznik nové vrstvy UAC mezi vrstvou administrator a vrstvou user. Jádro systému (posléze i uživatel samotný) je schopné v rámci těchto vrstev dynamicky přidělovat a odebírat práva běžícím aplikacím. Aplikace standardně běží v tzv. Low Privilege Service (nízkoprivilegovaný mód), kde mají omezená práva a mohou pracovat pouze s dříve definovanými částmi systému. To je klasický obrázek toho, jak to chodí na běžných účtech ve Windows XP. Právě proto má valná většina uživatelů Windows XP účet s právy administratora. Ve Windows Vista ale pro takové účty existuje samostatná vrstva UAC, takové účty tedy nemají stejná práva jako built-in účet Administrator.

UAC

O UAC jste dost možná četli na internetu, a tak víte, že technologii User Account Control budeme v příštích letech dost možná proklínat. V předchozích odstavcích jsem již naznačil, že se jedná o vrstvu obsahující účty s právy administrátora. Ty tedy ve Windows Vista nejsou na stejné úrovni jako účet Administrator, ten je jim nadřazen. Jistě se ptáte, jak se toto tedy projevuje. Aplikace běží v Low Privilege Service, a pokud chce zasáhnout do části systému, do které v rámci LPS módu nemá přístup, musíte jí jako uživatel přidělit práva. Pokud toto udělá aplikace v rámci běžného uživatelského účtu, jste dialogem informováni, že nemáte pro daný úkon dostatečná práva (typicky instalace programu). Pokud jste však přihlášeni ve Windows Vista pod účtem s právy administrátora, jste dotázáni, zda systém může přepnout danou aplikaci do tzv. privilegovaného módu, ve kterém má aplikace přístup k celému systému.

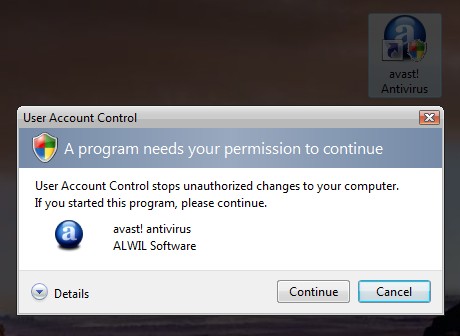

Toto omezení se ale týká nejen instalací a nepředpokládatelných akcí aplikací, ale také například změny systémového času, použití utility msconfig apod. Zkrátka všechny funkce systému, které běžný účet vrstvy user nezobrazuje jsou v rámci UAC zobrazeny se znakem štítku (znak centra zabezpečení) a pokud na takové tlačítko kliknete, vyběhne dialog, který se vás zeptá, zda takovou akci chcete povolit a pro danou aplikaci přepnout do privilegovaného módu. Vysypávání 500 položek z koše je nyní opravdu zábava k pokukání, pardon, k uklikání. Tedy alespoň do doby než prostřednictvím dialogu umožníte automatické přepnutí do privilegovaného módu při vysypávání koše (toto bohužel není možné provést u všech akcí). Jak to pak vypadá se můžete podívat na následujícím screenu:

A tato dialogová okna vás pronásledují každou chvíli. Monitor se zatmaví a vy už víte, že následující dialog ani nebudete číst a pouze ho odkliknete. Díky UAC ale mohou nedůvěryhodné aplikace zapisovat v registrech místo do nebezpečného HK Local Machine pouze do HK Current User, což je pro počítač mnohem méně nebezpečné. Ale i tak, nabízí se otázka, jestli je možné UAC vypnout. V nápovědě k Windows Vista nic takového nenaleznete (bylo by divné, kdyby Microsoft radil jak vypnout stěžení zabezpečení systému). V ovládacích panelech žádná slibná tlačítka nejsou, a tak na řadu nastupuje komunita TechNet. Na TechNet webu nalezneme návod, jak UAC omezit nebo dokonce zcela vypnout. Nyní tedy tak trochu předbíhám, z teorie na pár okamžiků přecházíme k praxi.

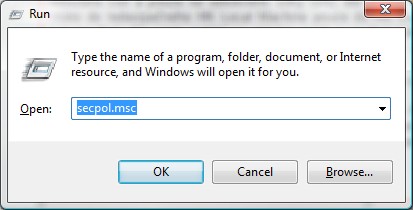

Stiskněte tlačítko Start, klikněte na položky All Programs --> Accesories --> Run (osobně preferuji zkrácenou verzi, tedy napsat do políčka Search v nabídce Start slovo "run" a stisknout enter). Otevře se klasický dialog, který známe z Windows XP, tedy dialog spustit. Do něj napíšeme "secpol.msc".

Otevře se okno, v jehož levé části se nachází strom. V něm se prokoušeme přes položky Local Policies --> Security Options k výpisu možností zabezpečení. Když odscrolujeme seznam, nalezneme několik voleb pro User Account Control.

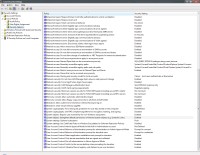

Nalezneme zde celkem osm položek, pomocí kterých se dá konfigurovat User Account Control. Pokud hodnoty všech položek změníme na Disabled, znamená to, že jsme omezili funkčnost UAC na minimum. Jistě vás zajímá, k čemu jednotlivé položky jsou:

Admin Aproval Mode

(dále jen AAM)for the built-in Administrator Account

- zapíná UAC pro vestavěný účet AdministratorBehavior of the elevation prompt for administrators in AAM

- zde můžete nastavit charakter dotazu pro přechod do privilegovaného módu pro účty s právy administrátora (žádost o svolení, žádost o přihlašovací údaje, netázat se)Behavior of the elevation prompt for standart users

- zde můžete nastavit charakter dotazu pro přechod do privilegovaného módu pro běžné účty (žádost o svolení, žádost o přihlašovací údaje, netázat se). To tedy znamená, že pomocí tohoto vlastně můžete standardním uživatelům rozšířit pole působnosti.Detect application installations and prompt for elevation

- zapíná detekování instalací a dotazy na přepnutí do privilegovaného módu.Only elevate executables that are signed and validated

- zeptá se na přepnutí do privilegovaného módu pouze u ověřených aplikací s digitálním podpisem

Toto jsou položky, které nám značně usnadní a zpříjemní používání UAC, pokud hodláte s něčím manipulovat, omezil bych se pouze na těchto pět položek. Další položky jsou pro UAC opravdu stěžejní a jsou hlavní ochranou systému.

Run All Administrators in AAM

- zapíná UAC pro všechny účty s právy administrátoraSwitch to the secure desktop when prompting for elevation

- zatmavení a zablokování pracovní plochy během dotazování pro přepnutí do privilegovaného móduVirtualize file and registry write failures to per-user locations

- zapíná a vypíná tzv. Compatibility Redirector, o kterém si nyní řekneme něco více

Compatibility Redirector, Virtual Store

V systému Windows Vista existuje tzv. Virtual Store. To je adresář, do kterého se opravdu ukládají soubory, které by měly být zapsány do systémových adresářů jako jsou Program Files nebo Windows. Pokud se tedy uživatel snaží zapsat například textový soubor do složky Program Files, Compatibility Redirector přesměruje vytvářený soubor do uživatelovy složky v rámci Virtual Store. Stejné je to pak s běžícími aplikacemi - pokud zapisují do registrů, Program Files nebo Windows, mají v Low Privilege Service přístup pouze k Virtual Store. Technologie se ale nejmenuje pouze Redirector, nýbrž Compatibilty Redirector. Vše musí pracovat tak, aby si aplikace nevšimla toho, že soubory jsou přesměrovány, jinak by došlo k I/O chybě. Každý uživatel má v rámci svého účtu vlastní Virtual Store.

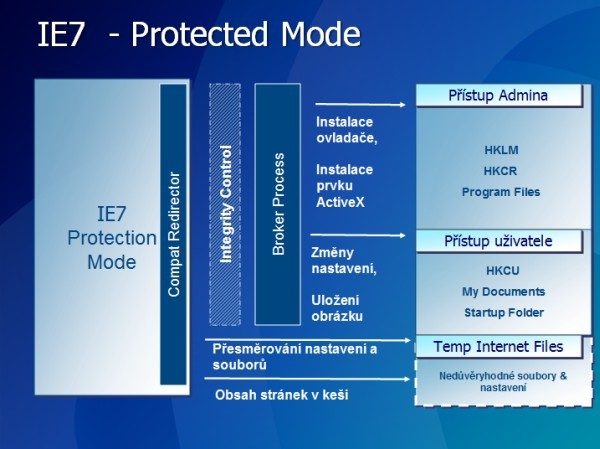

Protected Mode v Internet Explorer 7+

Stěžejní ochranou je v systému Windows Vista také Protected Mode v Internet Explorer 7+. Internet Explorer se v systému Windows Vista chová dosti odlišně oproti tomu, jak se chová ve Windows XP. Důvodem tohoto odlišného chování je nová architektura Internet Exploreru, která navazuje na architekturu Windows Vista. Sám o sobě je tedy Internet Explorer poměrně špatně zabezpečeným prohlížečem (resp. ne o mnoho lépe zabezpečeným než Internet Explorer 6), ale dokáže těžit z Windows Vista a technologií tohoto operačního systému, konkrétně z User Account Control.

Protected Mode je ve své podstatě Read-Only mód, který nedovoluje aplikacím ve webových stránkách zapisovat do důležitých částí systému. Internet Explorer má v protected mode omezená práva, nezávisle na tom, zda je Internet Explorer povýšen do privilegovaného módu, či nikoli a může zapisovat pouze do definovaných bezpečných částí disku. V Internet Exploreru běží jeden z Compatibility Redirectorů, který směruje co možná nejvíce zápisů do složky Temporary Internet Files. Pokud to není možné (uživatel chce ukládat obrázky, měnit nastavení IE), projde aplikace kontrolou integrity a uživatel je za pomoci Broker Processu dotázán, zda chce danou akci povolit. Není tedy možné, aby došlo k přenastavení Internet Exploreru pouze na základě programu, uživatel musí mít o této akci povědomí.

Pevně doufám, že jste z předchozích odstavců pochopili, že ačkoliv může být User Account Control chvílemi nepříjemná, jedná se o principielně dobře provedenou technologii, díky které má uživatel neustálý přehled nad tím, co se děje s jeho počítačem. To, že jste často upozorňováni na to, že se chystáte provést systémově závažný krok není na škodu, a protože hackeři nikdy nespí, dočkáme se chvíle, kdy na nás začnou tato upozornění vyskakovat aniž bychom to čekali. A tehdy ještě rádi odepřeme neznámé aplikaci přechod do privilegovaného módu.

To, že jsem vás upozornil na nepříjemnou stránku věci a poskytl návod k tomu, jak UAC vypnout ještě neznamená, že tak máte učinit. Ba naopak, User Account Control by měl zůstat na všech počítačích zapnutý, o což několikrát Microsoft veřejnost žádal. Microsoft má však do finální verze Windows Vista nelehký úkol - doladit User Account Control tak, aby nebyla uživatelsky nepříjemná - stačí přidat checkbox "Povolit této aplikaci přístup do privilegovaného módu vždy", případně specifikovat úkony této aplikace. Zkrátka dodat této technologii ještě jistou dávku inteligence.

HW ochrana

Chránit počítač a data, která ukrývá není třeba pouze když je počítač v provozu. Počítač je třeba chránit také když je vypnutý, ale i během spouštění. Za tímto účelem vyvinul Microsoft několik technologií, o kterých si nyní povíme něco bližšího.

Bit Locker

Technologie Bit Locker (známá také jako Secure Startup and Volume Encryption) se stará o to, aby byla data odolná proti odcizení. Říkáte si, že je to nemožné, že stačí, když si někdo odnese váš počítač a rázem má přístup k vašim datům? Ale i s tímto se dnes počítá. V rámci technologie Bit Locker dochází k digitálnímu podepisování knihoven při startu systému. Při čtení chráněných dat je pak tento podpis ověřován, proto je nemožné po nabootování jiného systému data přečíst. To je ale softwarová část avizované hardwarové ochrany, která musí být podporována BIOSem a stává se tak náhradou technologie EPI (toto je také první fáze využití Bit Lockeru).

TPM ČIP

Daleko sofistikovanější však bude použití technologie Bit Locker s čipem TPM (Trusted Platform Module), kterým budou osazovány základní desky. S pomocí tohoto čipu mohou být data na pevných discích šifrována (tzv. Volume Encryption, tedy sektorové šifrování již při startu systému, neplést s Encrypted File System). To znamená, že data budou šiforvána ihned od okamžiku spouštění systému, ne až po jeho spuštění. Mělo by být nemožné spustit takový systém bez daného TPM čipu.

Data lze v rámci Bit Lockeru zabezpečit na několika úrovních:

- TPM

- symetrický či asymetrický klíč na USB flash

- TPM + PIN kód

- TPM + symetrický či asymetrický klíč na USB flash

- TPM + symetrický či asymetrický klíč na USB flash + pin kód

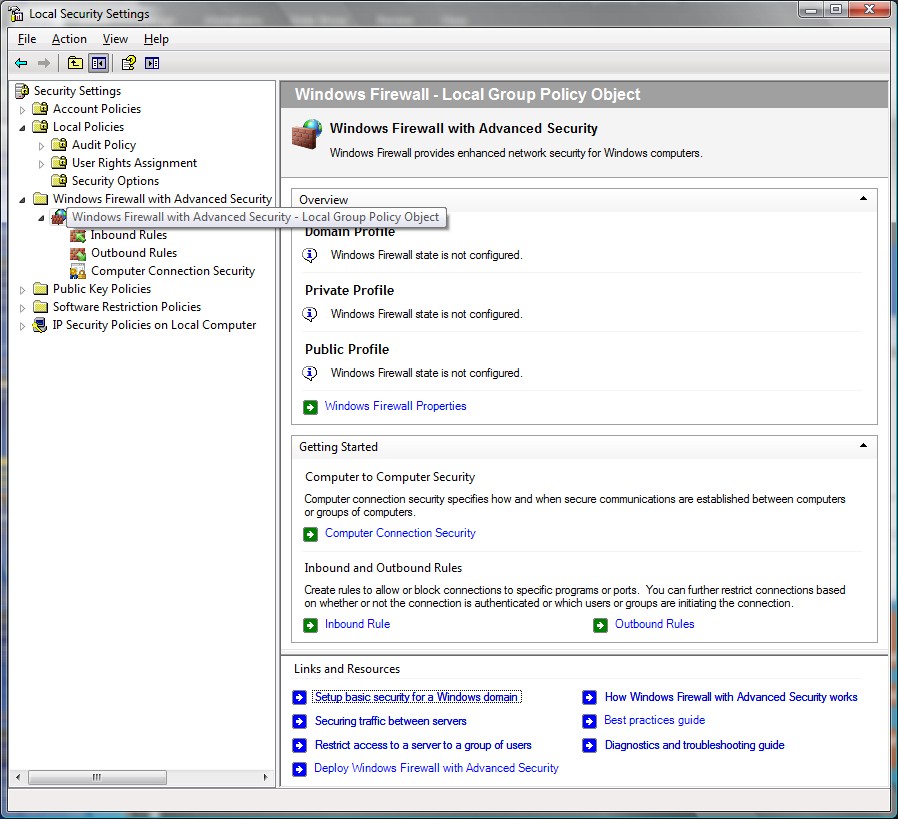

Zabezpečení sítě

Poměrně důležitou otázkou zabezpečení je také ochrana sítě. Také v tomto směru Microsoft dosti zapracoval. Nejprve jsme se dočkali Firewallu, který monitoruje komunikaci v obou směrech. Konečně je tak do operačního systému společnosti Microsoft integrován Firewall, který monitoruje také příchozí provoz. Zároveň je použita technologie IPSec pro šifrování dat.

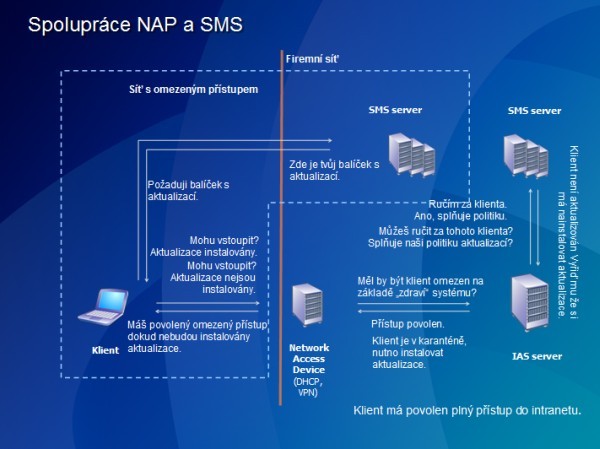

NAP

Soubor technologií pro ochranu sítě nazývá Microsoft NAP, neboli Network Acces Protection. Jedná se o technologie, které mají zabránit odposlechu vaší komunikace, popřípadě neautorizovanému připojení k vaší síti. V dnešní době se ve firmách stále častěji používá bezdrátové WiFi připojení, a tak je třeba zabránit tomu, aby člověk, který sedí pod okny vaší firmy v autě s notebookem nemohl do vaší sítě vnikount a to i v případě, že se mu povede zjistit přihlašovací údaje. Jednak můžete koupit pozemky v okruhu několika desítek metrů kolem firmy a ty následně oplotit tak, aby za plotem nebyl signál z vašich HotSpotů, což je věru zajímavé řešení situace, ale mohlo by se prodražit.

NAP je mnohem sofistikovanější. Počítač se snaží připojit k vaší síti a pokud souhlasí přihlašovací údaje, je počítač uzavřen do VPN karantény. V rámci sítě se totiž nyní dají specifikovat podmínky na hardware připojovaných počítačů. Pravidla ale mohou jít ještě dále - můžete specifikovat operační systém, nainstalované hotfixy, antivirové programy, aplikace, které musí nebo naopak nesmí být nainstalovány. Takto se dá poměrně chytře zamezit připojení cizích počítačů k síti - unifikovaný hardware v rámci společnosti, speciální softwarová konstalace, vlastní software.

Technologie NAP spolupracuje s SMS (System Management Server) serverem verze 4, který vyhodnocuje stav připojeného počítače a sděluje IAS serveru, zda počítač vyhovuje specifikovaným pravidlům. Pokud ano, je počítač vyňat z karantény a připuštěn do VPN. Pokud ne, je počítači zakázáno odesílat do sítě data a je spojen s dalším SMS serverem (není v přímém styku VPN), který mu na požádání pošle potřebné updaty, například novou virovou databázi. Ve chvíli, kdy se klient aktualizuje, prochází znovu karanténou a procedurou ověření.

Skupinová politika

Již z Windows XP dobře známe skupiny uživatelů a také to, že těmto skupinám lze přiřazovat a odebírat jistá práva. Windows Vista ale v tomto směru přichází s jednou novinkou, která bude jistě velmi vítána. Pokud jste správce sítě, jistě máte problém s tím, že zaměstnanci firmy, o jejíž síť se staráte, mohou neomezeně používat paměťová média, například diskety, USB flash, MP3 přehrávače, CD a DVD média apod. Nejen, že tato výměnná média jsou potenciálním nebezpečím pro celou síť, protože mohou obsahovat virus, ale uživatel na tato média může také kopírovat data. Může to začít nevinným stahováním gigabajtových filmů (nepříjemné zatížení firemní sítě), ale může to skončit únikem citlivých dat z firmy. Ve Windows XP s tím mnoho nenaděláte, leda byste zalili USB porty vteřinovým lepidlem.

Ve Windows Vista lze v rámci skupinové politiky definovat zacházení s výměnnými médii. Pokud uživatel připojí výměnné médium, můžete systému zakázat jeho instalaci. Pokud ji povolíte, můžete omezit přístup k výměnnému médiu a přidělit mu práva pro čtení, zápis nebo spouštění. Tyto problémy mívají dost často také školy, které se bojí virů, proto mohou používání výměnných médií zcela zakázat nebo povolit pouze ukládání dat.

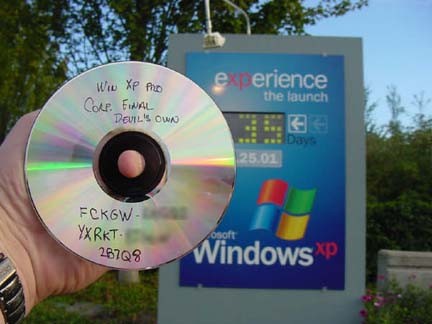

Ukládání hesel - Achilova pata systému Windows

Bohužel, pokud nepoužíváte EFS nebo Bit Locker, jsou vaše data v ohrožení. Získání hesla administrátora je totiž naprosto triviální a pokud mě s vaším počítačem necháte 30 vteřin o samotě, měli byste si změnit hesla u všech svých účtů. Existují totiž utility, které vytvoří bootovací disketu (popřípadě vypálíte na CD bootovací ISO image), kterou vložíte při startu do počítače. Na disketu se stáhnou všechna uživatelská jména a hesla, která používáte. Následně stačí soubor s hesly uploadovat na internet a pokud jste šťastným majitelem licence jednoho z dešifrovacích programů, během pěti vteřin znáte všechna hesla. (Pokud neplatíte, počkáte si čtyři dny). Člověk by řekl, že Microsoft s tím něco udělá a bude hesla hashovat, aby je nebylo možné dekódovat (což momentálně lze, neboť brute-force zjištění pěti hesel s různou délkou nezvládne během načtení webové stránky žádný počítač na světě). Inu, utility slibují zjištění hesla i pro Windows Vista a zvážíme-li, že tento operační systém ještě oficiálně nevyšel, má ona softwarová společnost poměrně náskok. Vtip je v tom, že hashované heslo by musel útočník vynulovat, aby se do systému dostal a to je věc, kterou lze při dalším přihlášení do systému poznat - alespoň víte, že se někdo dostal do vašeho počítače. Pokud ale získá vaše heslo a korektně se přihlásí, nezjistíte nic. Zaheslovaný účet ve Windows zastaví zhruba tolik lidí, co heslo v BIOSu, což je opět záležitost několika okamžiků (reset CMOS). Pozor na to!

Pokud bude ochrana systému Windows pokračovat tímto způsobem, dočkáme se brzy podobných obrázků: